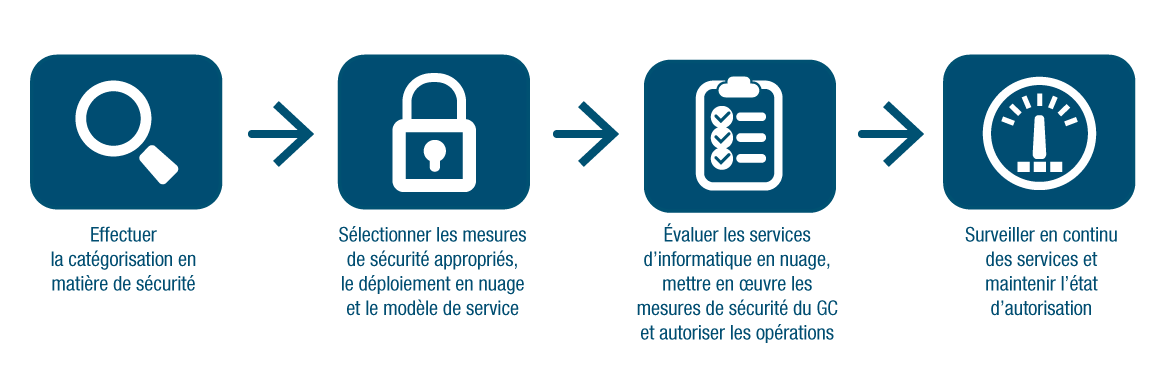

Approche et procédures de gestion des risques à la sécurité de l' informatique en nuage du gouvernement du Canada - Canada.ca

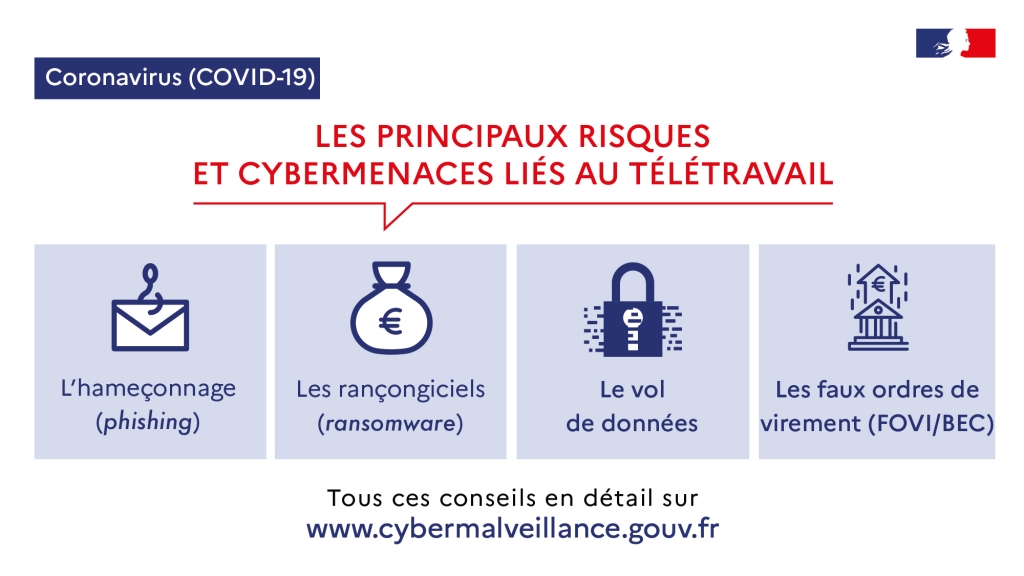

Recommandations de sécurité informatique pour le télétravail en situation de crise - Assistance aux victimes de cybermalveillance