Recommandations relatives à l'authentification multifacteur et aux mots de passe | Agence nationale de la sécurité des systèmes d'information

Accès Numérique Authentification Des Utilisateurs Sécurité Informatique Cybersécurité Information Protection Des Données | Photo Premium

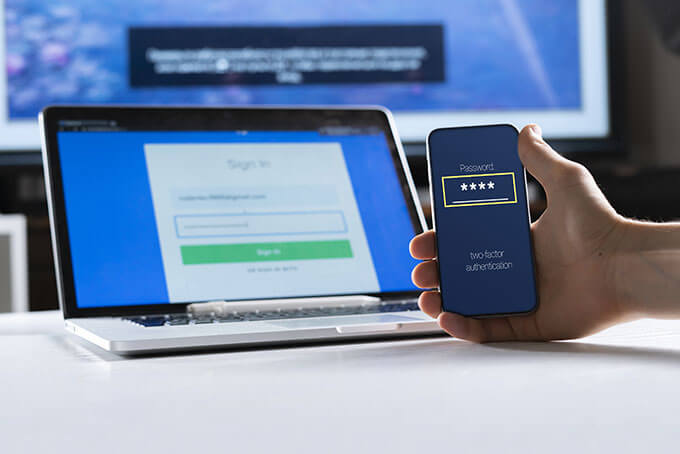

L'authentification à deux facteurs: une façon simple et efficace de sécuriser son compte | UdeMNouvelles

Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

Qu'est-ce que l'authentification à deux facteurs et pourquoi est-elle essentielle à la sécurité des commerçants? - Clover Blog Canada French

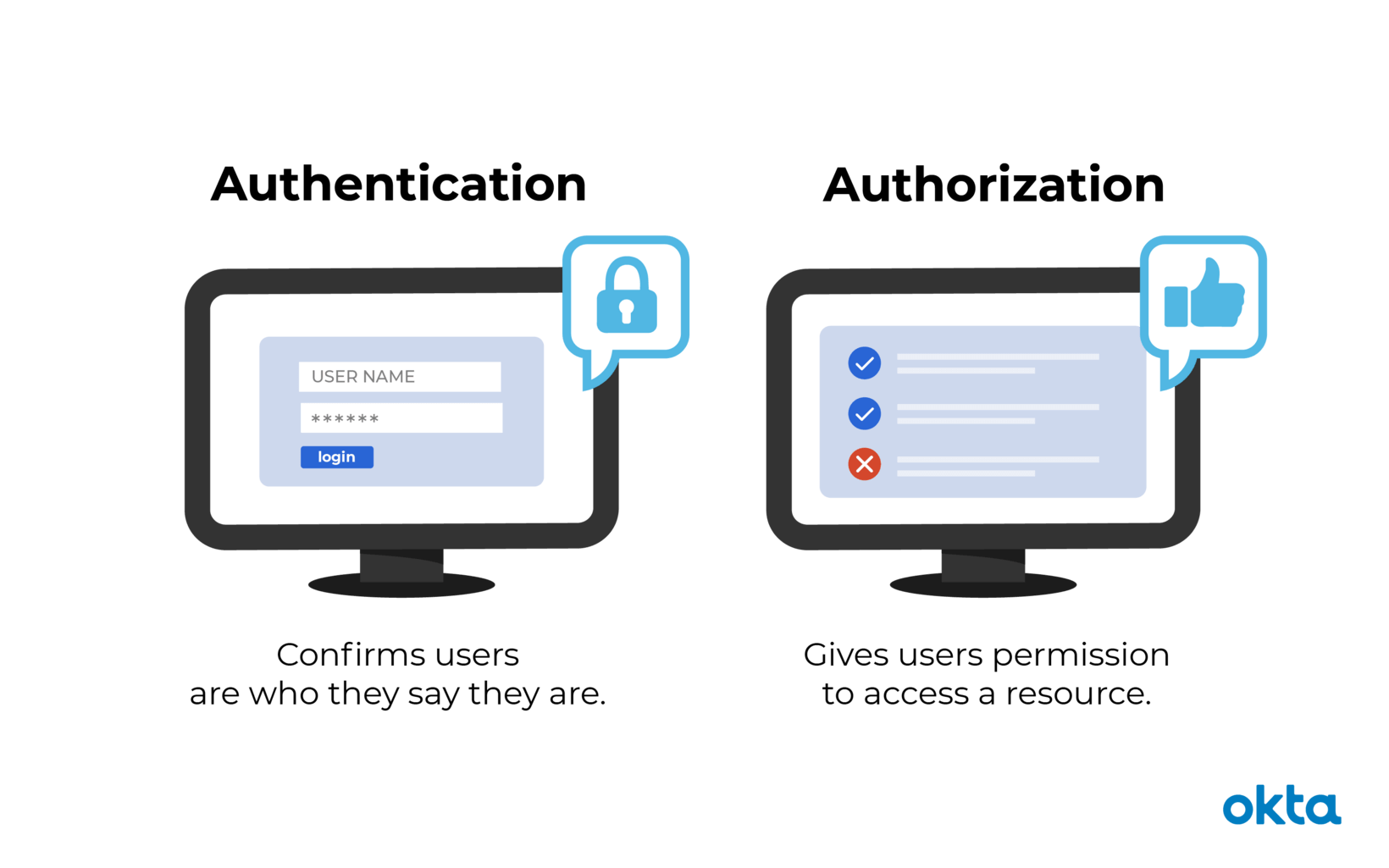

Memoire Online - Mise en oeuvre système d'authentification centralisé SSO avec fournisseur d'identités - Narcisse Kapdjou et Eric Marc Modo Nga

Authentification En Deux étapes Vector Illustration Télévision Illustration Smartphone Et Connexion De Sécurité Informatique | Vecteur Premium

Concept De Cyber-sécurité Dans La Vérification Biométrique Authentification Multifactorielle Sécurité Informatique Cryptage Sécuri Image stock - Image du internet, intrus: 258303869